Servidor

Primero explicaré cómo hacerlo en openSuse mediante su gran herramienta YAST:

Abrimos yast

Seguramente no nos aparezca la herramienta “Servidor NFS”, así que la instalamos (desde consola, un simple ‘zypper install yast2-nfs-server’ como administrador, claro está. Una vez instalado, para que aparezca la herramienta habrá que cerrar yast y volverlo a abrir.

Posteriormente, nos dirigimos a Servicios de red, Servidor NFS (es posible que nos indique que tenemos que instalar algún paquete, aceptamos y el se encargará de todo).

Se nos abrirá la pantalla de configuración, donde indicamos que se inicie el servidor nfs, picamos la opción de puerto abierto en el cortafuegos.

Servidor NFS -> indica si se debe iniciar el demonio NFS al inicio del sistema

Cortafuegos -> Abre el puerto del servidor nfs en el cortafuegos del sistema. Si tenemos desabilidato el cortafuegos, esta opción no será marcable.

Habilitar NFS4 -> Habilita las características de NFS4 (principalmente incluye:)

Seguridad Kerberos

Trabaja con cortafuegos

Permite ACLs

Utiliza operaciones con descripción del estado

Habilitar seguridad GSS

RPCSEC_GSS realiza una mayor autenticación. Es capaz de realizar comprobaciones de integridad y cifrado de todo el volumen de la petición y respuesta RPC. Por tanto, RPCSEC_GSS proporciona seguridad más allá de la simple autenticación.

Picamos en Añadir directorioy elejimos la ruta a exportar

Ahora nos abrirá una ventana donde establecer las opciones de exportación

Opciones -> Establece las opciones para la exportación.

Las opciones comunes son:

rw-> establece la exportación con permisos de escritura (claro está que el usuario también deberá tenerlos). Si sólo queremos acceso de lectura, lo cambiamos por ‘ro’ (read only)

root_squash -> Si accede root como cliente, se le otorgan derechos de anónimo.

no_root_squash permite que tenga sus permisos en el servidor.

all_squash asigna cualquier acceso como anónimo.

sync -> Mantiene la sincronía en tiempo real.

no_subtree_check -> no chequea el árbol exportado.

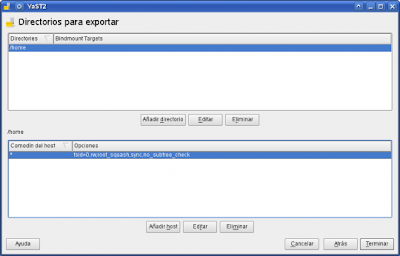

Aceptamos y nos aparecerá la ventana con la exportación

Finalizamos y ya tendremos el servidor NFS configurado.

Para demás sistemas GNU/Linux

Instalamos el servidor NFS correspondiente a nuestro sistema

Editamos el archivo /etc/exports (como administrador)vim /etc/exports

Añadimos los directorios necesarios

/home *(fsid=0,rw,root_squash,sync,no_subtree_check)

Guardamos e iniciamos el servidor NFS, o si ya lo tenemos funcionando:exportfs -ra

Con esto es suficiente para configurar el servidor nfs. Podemos añadir más opciones al directorio exports, las más comunes:

No permitir acceso a una ruta determinada del directorio exportado:

/home/no_permitir *(noaccess)

Exportar un directorio sólo al equipo con ip 192.168.1.21

/home/no_permitir 192.168.1.21(noaccess)

Exportar un directorio como anónimo, con escritura y que tenga los permisos de acceso del usuario con id 1000

/home/anonimo_escritura *(rw,all_squash,anonuid=1000)

A cada cambio que realicemos, para que se apliquen los cambios debemos reiniciar el demonio nfs o hacer un:

exportfs -ra

Cliente

Abrimos yast, Servicios de red, Cliente NFS

Añadimos un directorio a importar

Nombre de host del servidor NFS -> nombre o ip del servidor NFS

Directorio remoto -> directorio que exportamos. Podemos picar en Seleccionar y nos aparecerán todas las exportaciones para el servidor especificado

Punto de montaje (local) -> ruta donde montar la importación.

Aceptamos y volveremos a la pantalla de las importaciones, donde veremos la importación que hemos añadido

Finalizamos y ya tenemos montado la exportación del servidor.

Para demás sistemas GNU/Linux

Editamos el archivo /etc/fstab

vim /etc/fstab

Añadimos la línea de la exportación

192.168.10.20 /home /media/nfs_home nfs defaults 0 0

Guardamos el archivo y montamos el directorio exportado

mount /media/nfs_home

Pues con estas opciones, tenemos ya nuestro servidor y cliente nfs funcionando. Sólo hay que decir que si no queremos que se monte automáticamente al iniciar el cliente, hay que editar el archivo /etc/fstab y sustituir defaults por defaults,noauto.